คุณลักษณะการควบคุมบัญชีผู้ใช้นั้นมีมาตั้งแต่ Windows Vista และยังสามารถพบได้ใน Windows 10 โดยทั่วไป UAC เป็นคุณลักษณะด้านความปลอดภัยที่ใช้ในระบบปฏิบัติการ Windows เพื่อป้องกันโปรแกรมที่อาจเป็นอันตรายจากการเปลี่ยนแปลงคอมพิวเตอร์ของคุณ แม้ว่าบัญชีผู้ใช้ของคุณจะอยู่ในกลุ่มผู้ดูแลระบบที่คาดว่าจะมีการเข้าถึงคอมพิวเตอร์อย่างสมบูรณ์และไม่ จำกัด คุณยังคงต้องปฏิบัติตามข้อ จำกัด ของ UAC

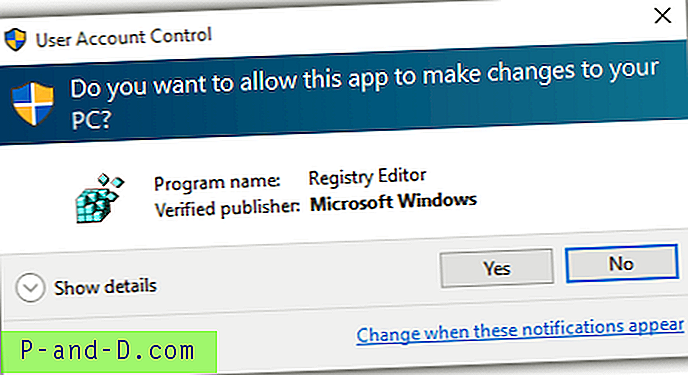

เมื่อคุณเรียกใช้แอปพลิเคชันที่ต้องการสิทธิ์ในการเปลี่ยนแปลงไฟล์หรือรีจิสตรีที่สามารถส่งผลกระทบต่อผู้ใช้ทุกคนในคอมพิวเตอร์แอปนั้นจะเริ่มต้นหน้าต่างการแจ้งเตือนการควบคุมบัญชีผู้ใช้ ผู้ใช้สามารถคลิกที่ปุ่มใช่เพื่ออนุญาตให้โปรแกรมที่จะทำการเปลี่ยนแปลงในคอมพิวเตอร์ที่จะเรียกใช้หรืออื่น ๆ คลิกที่ไม่มีจะหยุดมันจากการทำงาน

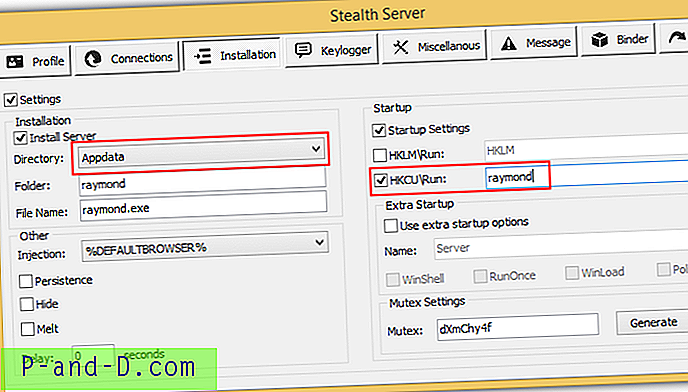

หากคุณเปรียบเทียบระหว่างรุ่นของ Windows ที่มาพร้อมกับและไม่มีคุณลักษณะการควบคุมบัญชีผู้ใช้ (XP เทียบกับ Vista และใหม่กว่า) XP มีอัตราการติดเชื้อมัลแวร์ที่สูงมากในขณะที่ Windows รุ่นใหม่ต้องใช้มัลแวร์รูทคิทที่ซับซ้อน เพื่อควบคุมคอมพิวเตอร์อย่างสมบูรณ์ ในบทความนี้เราจะทำการตรวจสอบอย่างใกล้ชิดถึงประสิทธิภาพของคุณสมบัติการควบคุมบัญชีผู้ใช้และจุดอ่อนของมัน แม้ว่าจะเปิดใช้งาน UAC ในระบบซอฟต์แวร์ที่เป็นอันตรายเช่นโทรจัน RAT สามารถสร้างขึ้นเพื่อติดตั้งบนระบบได้โดยไม่ต้องเปิดการแจ้งเตือน UAC สิ่งนี้ทำได้โดยการกำหนดค่าตัวสร้างเซิร์ฟเวอร์เพื่อปล่อยไฟล์ที่เป็นอันตรายในโฟลเดอร์ข้อมูลแอปพลิเคชันของผู้ใช้ (% AppData%) และเพิ่มทางลัดไปยังโฟลเดอร์เริ่มต้นของผู้ใช้หรือรายการรีจิสทรีใน HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run ทำงานโดยอัตโนมัติเมื่อเริ่มต้น Windows

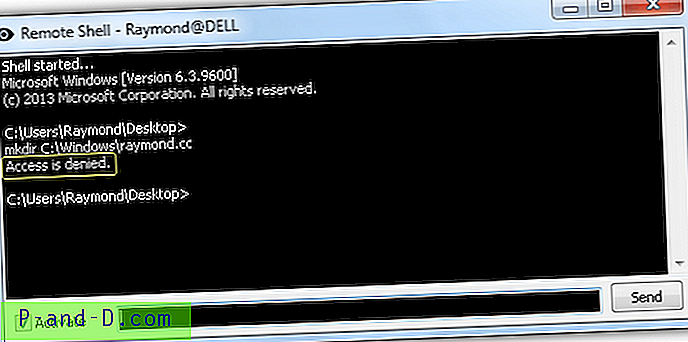

หากไม่มีการยกระดับ UAC ไฟล์ที่เป็นอันตรายจะมีสิทธิ์ จำกัด ที่สามารถส่งผลกระทบต่อผู้ใช้ที่เข้าสู่ระบบในปัจจุบัน แต่ไม่ได้อยู่ในระบบทั้งหมด ตัวอย่างเช่นแฮกเกอร์ที่เชื่อมต่อกับระบบผ่านเปลือกระยะไกลถูกปฏิเสธจากการสร้างไดเรกทอรีใหม่ใน Windows

คุณลักษณะที่พบได้ทั่วไปใน RAT ส่วนใหญ่ไม่คุ้มค่าที่จะถูกเรียกว่าบายพาส UAC เพราะมันเป็นเพียงการทำงานเงียบ ๆ โดยไม่ต้องร้องขอการยกระดับ UAC ที่จบลงด้วยสิทธิพิเศษที่ จำกัด การเลี่ยงผ่าน UAC ที่แท้จริงคือเมื่อแอปพลิเคชันได้รับสิทธิ์การดูแลเต็มรูปแบบผ่านทางลับๆโดยไม่ทริกเกอร์การแจ้งเตือน UAC และกำหนดให้ผู้ใช้คลิกปุ่มใช่ในหน้าต่าง UAC

UAC Bypass Proof of Concept

หลักฐานโอเพนซอร์สที่เปิดเผยต่อสาธารณชนของแนวคิดที่จะเอาชนะการควบคุมบัญชีผู้ใช้ที่เรียกว่า UACMe สามารถดาวน์โหลดได้ฟรีจาก GitHub มันมีวิธีการยอดนิยม 12 วิธีที่มัลแวร์ใช้เพื่อเลี่ยงผ่าน UAC ในการทดสอบแต่ละวิธีที่แตกต่างกันของ UAC บายพาสเพียงแค่ต่อท้ายตัวเลขจาก 1 ถึง 12 หลังจากชื่อไฟล์ ตัวอย่างเช่น:

Akagi32.exe 3

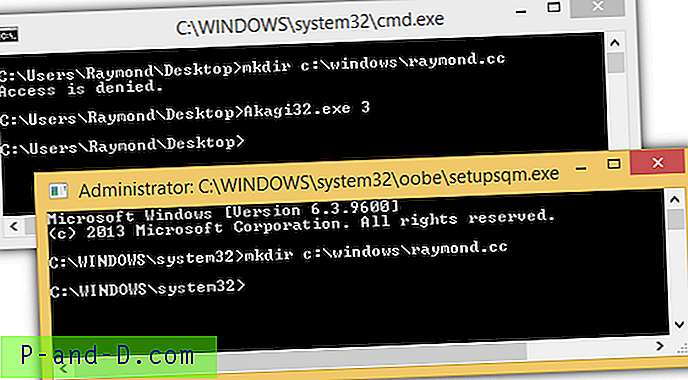

ภาพหน้าจอด้านล่างแสดงตัวอย่างการใช้ UACMe เพื่อเรียกใช้พรอมต์คำสั่งด้วยสิทธิ์ระดับผู้ดูแลโดยไม่มีหน้าต่างแจ้งให้ทราบล่วงหน้าของ UAC

ดังที่คุณเห็นจากหน้าต่างพรอมต์คำสั่งพื้นหลังที่เราไม่สามารถสร้างโฟลเดอร์ใหม่ใน C: \ Windows พร้อมกับข้อผิดพลาด“ การเข้าถึงถูกปฏิเสธ” จากนั้นเราจึงเรียกใช้ UACMe ด้วยวิธีที่ 3 และใช้วิธีแบ็คดอร์เพื่อเปิดพรอมต์คำสั่งอื่นด้วยสิทธิ์ระดับผู้ดูแลโดยไม่ซ้อนทับทั้งหน้าจอพร้อมคำเตือน UAC จากนั้นเราสามารถสร้างไดเรกทอรีใหม่ใน C: \ Windows โดยใช้พรอมต์คำสั่งที่เปิดตัวด้วย UACMe

UACMe มีทั้งรุ่น 32 บิตและ 64 บิตดังนั้นโปรดตรวจสอบให้แน่ใจว่าคุณใช้เวอร์ชันที่ถูกต้องตามสถาปัตยกรรมของระบบปฏิบัติการ Windows ของคุณ

ดาวน์โหลด UACMe

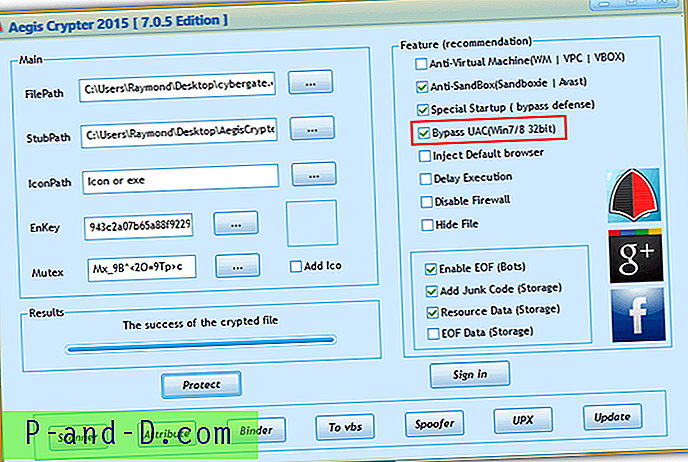

แม้ว่ามันจะค่อนข้างหายากที่จะหาคุณสมบัติ UAC bypass ที่แท้จริงที่ใช้ในโทรจัน RAT แต่คุณลักษณะแบ็คดอร์ที่ทรงพลังนี้สามารถพบได้ใน crypters บางตัวที่ใช้ในการทำไฟล์ที่เป็นอันตรายซึ่งตรวจไม่พบโดยซอฟต์แวร์ป้องกันไวรัส เราได้ทดสอบหนึ่งในผู้ทำคริปฟรีด้วยตัวเลือก“ บายพาส UAC” และพบว่าผลลัพธ์นั้นไม่น่าเชื่อถือ

การเข้ารหัสไฟล์ด้วยตัวเลือก“ Bypass UAC” ที่เปิดใช้งานควรให้สิทธิ์ผู้ดูแลระบบแก่ไฟล์โดยไม่จำเป็นต้องเรียกใช้หน้าต่างยกระดับ UAC อย่างไรก็ตามไฟล์ crypted บางไฟล์ทำงานได้ดีในขณะที่บางไฟล์ไม่ทำงานเลย

การป้องกัน UAC Bypass

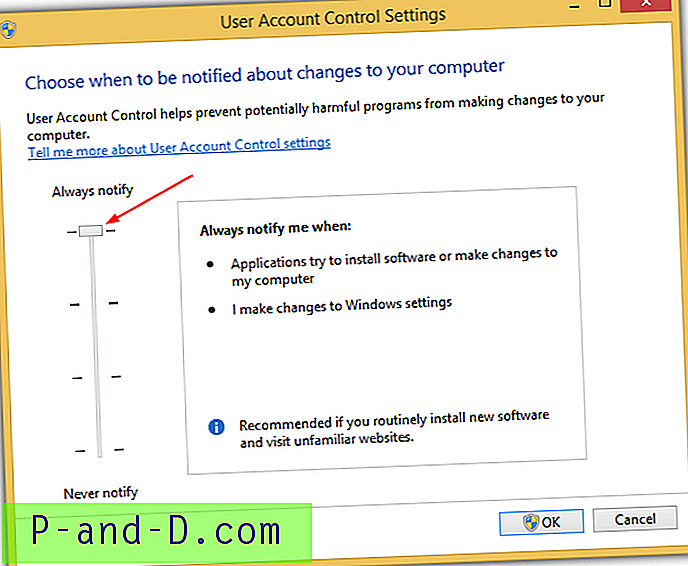

การตั้งค่าการควบคุมบัญชีผู้ใช้เริ่มต้นซึ่งอยู่ในระดับที่สามไม่ปลอดภัยและสามารถข้ามได้ การกำหนดค่าการควบคุมบัญชีผู้ใช้ที่มีประสิทธิภาพมากที่สุดคือการตั้งค่าให้อยู่ในระดับสูงสุด (ที่สี่) ซึ่งจะแจ้งเตือนเสมอเมื่อโปรแกรมพยายามติดตั้งซอฟต์แวร์หรือเปลี่ยนแปลงคอมพิวเตอร์หรือการตั้งค่า Windows

อีกวิธีหนึ่งคือการใช้บัญชีผู้ใช้มาตรฐานหรือบัญชีผู้ใช้ทั่วไปแทนบัญชีผู้ดูแลระบบที่สร้างขึ้นหลังจากติดตั้ง Windows

![[ไม่รูท] ปิดกั้นโฆษณาบนโทรศัพท์ Xiaomi Android ได้อย่างง่ายดาย](http://p-and-d.com/img/tech-tips/797/block-ads-xiaomi-android-phones-easily.jpg)

![PUBG MOBILE: ข้อผิดพลาดทางอินเทอร์เน็ตที่มีความล่าช้าในการแสดงผลและปัญหาความร้อน [7+ โซลูชั่น]](http://p-and-d.com/img/tech-tips/457/pubg-mobile-internet-error-with-display-lag.png)