ไม่กี่เดือนที่ผ่านมาลูกค้าคนหนึ่งของฉันแจ้งว่าเมื่อพวกเขาเข้าถึงเว็บไซต์ของพวกเขาผ่านทาง Google พวกเขาจะถูกเปลี่ยนเส้นทางโดยอัตโนมัติไปยังไซต์โจมตีที่รายงานโดย Firefox อย่างไรก็ตามพวกเขาไม่มีปัญหาในการเข้าถึงเว็บไซต์โดยตรง เมื่อเว็บไซต์ที่เชื่อถือได้ถูกเปลี่ยนเส้นทางไปยังเว็บไซต์โจมตีนั่นเป็นสัญญาณของเว็บไซต์ที่ถูกแฮ็กและสคริปต์บางตัวได้รับการแก้ไขเพื่อสร้างการเปลี่ยนเส้นทางอัตโนมัติ

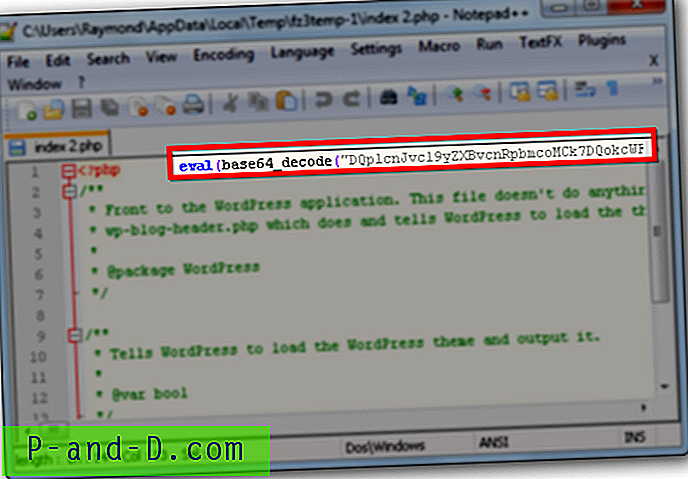

เมื่อฉันดูไฟล์ PHP บางไฟล์มีจำนวนมาก eval ( รหัส base64_decode ที่เพิ่มเข้ามาหลังจากนั้น

หลังจากไม่กี่สัปดาห์ฉันสังเกตเห็นว่าเว็บไซต์ Worpdress ทั้งหมดติดมัลแวร์อีกครั้ง! สิ่งที่ฉันทำก่อนหน้านี้คือการล้างการเปลี่ยนเส้นทางเท่านั้น แต่ไม่ได้ดูสาเหตุของการฉีดโค้ดที่เป็นอันตราย หลังจากตรวจสอบดูเหมือนว่าหนึ่งในลูกค้าของฉันได้เปิดใช้งานชุดรูปแบบที่ใช้สคริปต์ TimThumb.php เก่าและมีช่องโหว่เมื่อเวอร์ชันล่าสุดในวันนี้อยู่ที่ 2.8.10 การเปลี่ยน tiumthumb.php เก่าเป็นเวอร์ชั่นล่าสุดควรป้องกันไม่ให้เว็บไซต์ถูกฉีดด้วยโค้ดที่เป็นอันตราย ในการทำความสะอาดเว็บไซต์ฉันพบสคริปต์ PHP ที่สามารถรวบรวมข้อมูลไฟล์ PHP ทั้งหมดบนเว็บไซต์โดยอัตโนมัติและลบรหัส eval base64_decode ที่เป็นอันตรายใด ๆ ที่ทราบ นี่คือสิ่งที่รหัสที่เป็นอันตรายดูเหมือนว่าเมื่อถูกแทรกลงในไฟล์ PHP มีหลายรหัสที่ถูกฉีดเข้าไปในไฟล์ PHP ไฟล์เดียวดังนั้นคุณจะต้องตรวจสอบไฟล์ทั้งหมด

ตัวอักษรและตัวเลขสุ่มถูกเข้ารหัสด้วยฐาน 64 และเป็นไปได้ที่จะถอดรหัสจากบางส่วนของบริการออนไลน์ที่ให้บริการดังกล่าว หลังจากถอดรหัส base64 แล้วทุกคนที่มาจากเครื่องมือค้นหาเช่น Yahoo, Google, Bing และอื่น ๆ จะถูกเปลี่ยนเส้นทางไปยัง minkof.sellclassics.com โดยอัตโนมัติ

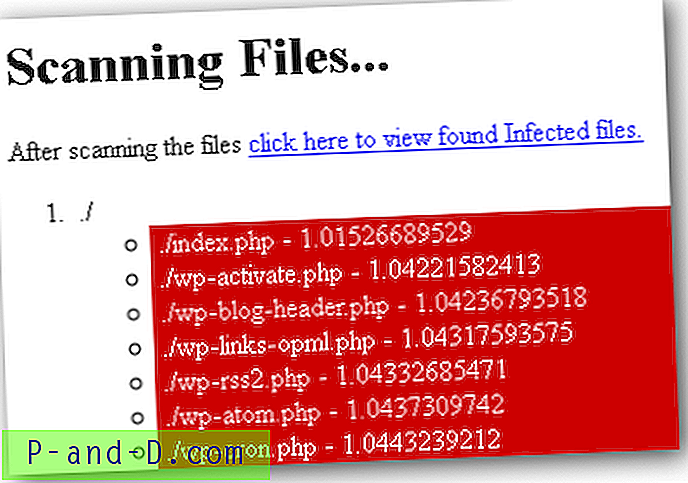

ในการเริ่มล้างรหัส base64_decode ที่เป็นอันตรายการฉีดสิ่งที่ฉันต้องทำคืออัปโหลดไฟล์ cleaner_2.5.php ที่เขียนโดยผู้เริ่มต้น PHP ไปยังรากของโดเมนแล้วเรียกใช้สคริปต์จากเว็บไซต์ ตัวอย่างเช่น http://www.test.com/cleaner_2.5.php สคริปต์จะเริ่มสแกนและลบรหัสอันตรายใด ๆ ที่ตรวจพบจากไฟล์ PHP โปรดตรวจสอบให้แน่ใจว่าคุณได้สำรองไฟล์เว็บไซต์ของคุณก่อนที่จะเรียกใช้สคริปต์นี้เพื่อให้สามารถย้อนกลับการเปลี่ยนแปลงใด ๆ ที่ทำโดยสคริปต์ตัวล้าง

เมื่อสคริปต์ตัวทำความสะอาดเสร็จสิ้นการสแกนสคริปต์จะแสดงจำนวนไฟล์ที่พบว่าติดไวรัส สคริปต์ที่สะอาดกว่านี้เป็นเวลาที่ยอดเยี่ยมและประหยัดความพยายาม! ตรวจสอบให้แน่ใจว่าคุณเปลี่ยนผู้ใช้ WordPress และรหัสผ่านฐานข้อมูลหลังจากล้างข้อมูล หากเว็บไซต์ของคุณยังคงถูกแฮ็กหลังจากการล้างข้อมูลและไม่แน่ใจว่าสาเหตุคืออะไรเป็นไปได้ว่าผู้โจมตีทิ้งไฟล์บางไฟล์ไว้ลึกเข้าไปในโฟลเดอร์บางโฟลเดอร์ที่ให้พวกเขาสามารถเข้าถึงเว็บไซต์ของคุณได้ คุณสามารถเรียกใช้สคริปต์สแกนเนอร์และส่งผลการสแกนไปยังผู้สร้างสคริปต์ได้ที่  .

.

ดาวน์โหลด Cleaner Script | ดาวน์โหลด Scanner Script